Estimados: Hoy es la segunda entrega de cuatro posts relacionada con los ciberataques, esta ocasión hablaremos de los “Ataques por ingeniería social” y lo que debemos saber cómo usuarios.

¿Sabías que el 95% de las incidencias en ciberseguridad se deben a errores humanos?

Interesante cifra verdad, mucho tiene que ver por el desconocimiento, la confianza que tenemos a los correos o llamadas que nos hacen de empresas o hasta de conocidos y que no nos tomamos el tiempo para validar los remitentes o caemos en trampas o estafas, también hasta nuestra basura es atractiva, más si no destruimos información sensible como los estados de cuenta de los bancos.

Pues adentrémonos en este mundo de conocimiento relacionado con la ingeniería social:

Ataques por ingeniería social

Se basan en un conjunto de técnicas dirigidas a nosotros, los usuarios, con el objetivo de conseguir que revelemos información personal o permita al atacante tomar el control de nuestros dispositivos. Existen distintos tipos de ataques basados en el engaño y la manipulación, aunque sus consecuencias pueden variar mucho, ya que suele utilizarse como paso previo a un ataque por malware (programa maligno).

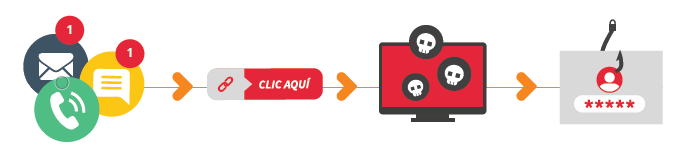

Ataque por ingeniería social: Phishing, Vishing y Smishing

Phishing:

Suele emplearse el correo electrónico, redes sociales o aplicaciones de mensajería instantánea.

Vishing:

Se lleva a cabo mediante llamadas de teléfono.

Smishing:

El canal utilizado son los SMS.

¿Cómo funciona?

El ciberdelincuente enviará un mensaje suplantando a una entidad legítima, como puede ser un banco, una red social, un servicio técnico o una entidad pública, con la que nos brinde confianza, para lograr su objetivo. Estos mensajes suelen ser de carácter urgente o atractivo, para evitar que apliquen el sentido común y se lo piensen dos veces.

¿Cuál es el objetivo?

Es obtener nuestros datos personales y/o bancarios, haciéndonos creer que los estamos compartiendo con alguien de confianza. También pueden utilizar esta técnica para que descarguemos malware con el que se infecta y/o toma control del dispositivo.

¿Cómo me protejo?

El principal consejo es ser precavido y leer el mensaje detenidamente, especialmente si se trata de entidades con peticiones urgentes, promociones o oportunidades demasiado atractivas:

-Detectar errores gramaticales en el mensaje.

-Revisar que el enlace coincide con la dirección a la que apunta.

-Comprobar el remitente del mensaje. No descargar ningún archivo adjunto y analizarlo previamente con el antivirus.

-No contestar nunca al mensaje y eliminarlo.

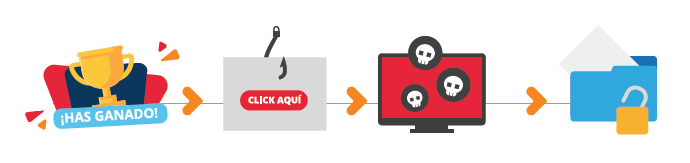

Ataque por ingeniería social: Baiting o Gancho

¿Cómo funciona?

El Baiting, también conocido como “cebo”, se sirve de un medio físico y de nuestra curiosidad o avaricia. Utilizando un cebo, los atacantes consiguen que infectemos nuestros equipos o compartamos información personal.

¿Cuál es el objetivo?

Conseguir que nos conectemos a dispositivos como USB infectados en nuestros equipos para ejecutar malware con el que roban nuestros datos personales y/o toman control del equipo, infectan la red y llegan al resto de dispositivos.

¿Cómo me protejo?

La mejor defensa para este tipo de ataques es evitar conectar dispositivos desconocidos de almacenamiento externo o con conexión USB a nuestros equipos. Además, debemos mantener nuestro sistema actualizado y las herramientas de protección, como el antivirus, activadas y actualizadas. Finalmente, debemos desconfiar de cualquier promoción demasiado atractiva, o de promesas que provengan de webs o mensajes poco fiables.

Ataque por ingeniería social: Shoulder surfing

¿Cómo funciona?

Es una técnica mediante la que el ciberdelincuente consigue información de nosotros, como usuarios concretos, mirando “por encima del hombro” desde una posición cercana, mientras que utilizamos los dispositivos sin darnos cuenta.

¿Cuál es el objetivo?

El robo de información: documentos confidenciales, credenciales, contactos, códigos de desbloqueo, etc.

¿Cómo me protejo?

La opción más segura es evitar que terceros tengan visión de nuestra actividad y, en sitios públicos, eludir compartir información personal o acceder a nuestras cuentas.

Debemos cerciorarnos de que no hay terceras personas observando nuestro dispositivo, especialmente a la hora de ingresar datos personales.

Podemos utilizar medidas físicas, como los filtros “anti-espía”. Se trata de una lámina fina que podemos colocar sobre la pantalla de nuestro dispositivo para evitar que terceros puedan ver su contenido desde distintos ángulos.

Ataque por ingeniería social: Dumpster Diving

¿Cómo funciona?

En ciberseguridad, se conoce como el proceso de “buscar en nuestra basura” para obtener información útil sobre nuestra persona o nuestra empresa que luego pueda utilizarse contra nosotros para otro tipo de ataques.

¿Cuál es el objetivo?

Los documentos, anotaciones y demás información sensible que hayan podido tirar a la basura por descuido, como números de tarjetas de crédito, contactos, anotaciones con credenciales, etc. También buscan dispositivos electrónicos desechados a los que acceder y sacar toda la información que no haya sido borrada correctamente.

¿Cómo me protejo?

La única medida de protección que debemos seguir es la eliminación segura de información. Desde una trituradora de papel para el formato físico.

Ataque por ingeniería social: Spam

¿Cómo funciona?

Consiste en el envío de grandes cantidades de mensajes o envíos publicitarios a través de Internet sin haber sido solicitados, es decir, se trata de mensajes no deseados. La mayoría tienen una finalidad comercial, aunque puede haber algunos que contengan algún tipo de malware.

¿Cuál es el objetivo?

Suelen ser muy variados. Desde el envío masivo de mensajes publicitarios, hasta maximizar las opciones de éxito de un ataque de tipo phishing a una gran población, o tratar de infectar el mayor número posible de equipos mediante malware.

¿Cómo me protejo?

La recomendación es nunca utilizar la cuenta de correo electrónico principal para registrarnos en ofertas o promociones por Internet. Además, es fundamental configurar el filtro antiSpam para evitar la recepción de este tipo de mensajes. Otros medios, como las redes sociales, también cuentan con medidas de protección similares pero lo mejor es ignorar y eliminar este tipo de mensajes.

Ataque por ingeniería social: Fraudes online

¿Cómo funciona?

La ingeniería social es utilizada frecuentemente para llevar a cabo todo tipo de fraudes y estafas online con las que engañar a los usuarios para que revelemos nuestros datos personales, o con las cuales se obtiene un beneficio económico a nuestra costa.

Existen una gran variedad de fraudes, y sus objetivos y medidas de protección pueden variar de un tipo a otro. Para aprender a identificarlos y a actuar ante ellos.

“Las técnicas de ingeniería social funcionan sencillamente, porque la gente es muy dada a confiar en cualquiera que ofrezca credibilidad…” Kevin Mitnick

Referencias:

Gracias a la aportación y colaboración realizada entre el INCIBE (sitio web: https://www.incibe.es) y al servicio OSI (sitio web: y https://www.osi.es), bajo el uso de Licencia.